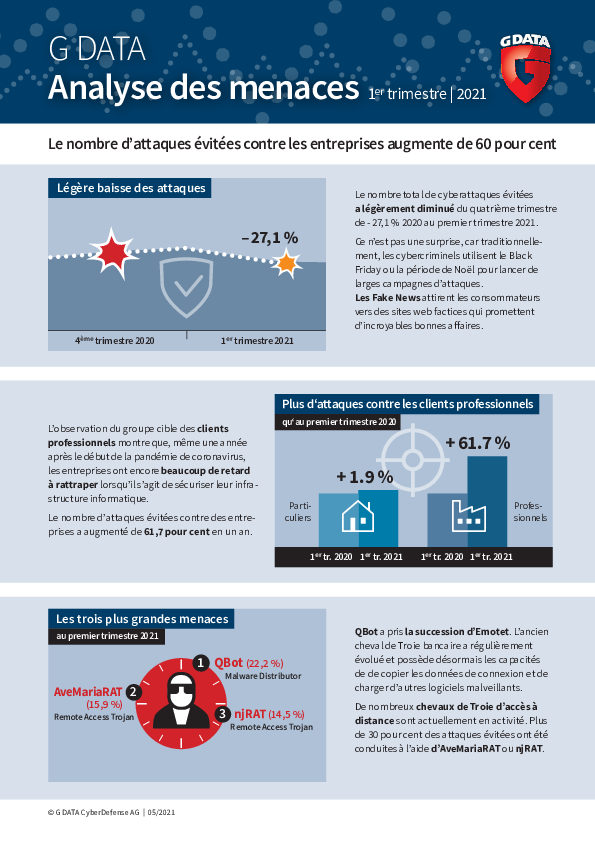

Les cyberattaques contre les entreprises augmentent fortement Le dernier rapport sur les menaces de G DATA montre que les cybercriminels ont déjà trouvé un successeur à Emotet : Qbot. Le logiciel malveillant était impliqué dans près d'une attaque évitée sur quatre. Les chiffres montrent que les entreprises ont été particulièrement visées par les cybercriminels au cours du premier trimestre. En un an, le nombre d'attaques évitées a augmenté de plus de 60%.

Le rapport de G DATA CyberDefense sur les menaces récentes montre que les entreprises sont davantage visées par les cybercriminels. Alors que le nombre de cyberattaques évitées contre les particuliers n'a que peu évolué - 1,9 % d'augmentation lorsque l'on compare le premier trimestre 2020 au premier trimestre 2021 - le nombre d'attaques contre les entreprises a considérablement augmenté. Le nombre d'attaques évitées entre janvier et mars de cette année était de 61,7% supérieur à celui de la même période l'an dernier. Cette période se caractérise également par de nombreuses attaques contre les serveurs Exchange, qui ont causé - et continueront de causer - des problèmes à de nombreuses entreprises.

Fin janvier, lorsqu'Emotet a été neutralisé au terme d'un effort coordonné au niveau international, une question s'est rapidement posée : quel logiciel malveillant succédera au couteau suisse de la cybercriminalité ? La réponse : Qbot. Les chiffres actuels montrent que Qbot est impliqué dans 22% de toutes les attaques évitées. Initialement conçu comme un cheval de Troie bancaire, le malware a été progressivement enrichi de façon modulaire par les assaillants. Il intègre désormais des composants de type ver et agit comme un voleur d'informations d'identification et un agent de chargement. Les criminels exploitent des conversations e-mail existantes et ajoutent un nouveau message contenant un lien vers un site Web compromis contenant une archive .zip Qbot télécharge ensuite ce fichier .zip et installe le malware sur l'ordinateur. À ce jour, sur la liste des attaques de Qbot figurent des établissements de santé, des agences gouvernementales, des institutions financières et des entreprises de vente au détail. Les attaques se professionnalisent rapidement. Hormis Qbot, un nombre considérable de chevaux de Troie d'accès à distance (RAT) sont actifs en ce moment. Plus de 30 % des attaques contrées ont été menées à l'aide d'AveMariaRAT ou de njRAT. Les RAT permettent la prise de contrôle à distance et l'espionnage d'un ordinateur tiers sans que l'utilisateur ne s'en aperçoive. Les assaillants peuvent ainsi visualiser le bureau de la victime, enregistrer ses saisies au clavier, accéder à sa caméra, voler ses identifiants de connexion stockées dans les navigateurs ou encore télécharger et uploader des fichiers, etc. Les campagnes actives de RAT révèlent que la tendance est à la professionnalisation des cyberattaques. Les criminels recourent de plus en plus à la séparation des tâches. Ils assemblent des composants individuels pour former une suite modulaire d'infections qu'ils commercialisent en tant que malwares-as-a-service. L'analyse détaillée d'une des campagnes actives du groupe Aggah montre que les assaillants tentent de désactiver les mécanismes de protection et de détection sur l'ordinateur infecté après activation par l'utilisateur d'une macro malveillante intégrée à un e-mail de phishing. Le script initial cherche à déterminer quelle solution de protection est installée sur le système et sélectionne ensuite le script suivant pour tromper cette solution de protection. De plus, les assaillants modularisent leur infrastructure et stockent leurs codes malveillants sur des plateformes de partage de texte telles que Pastebin, d'où ils les appellent.

Source www.gdata.fr